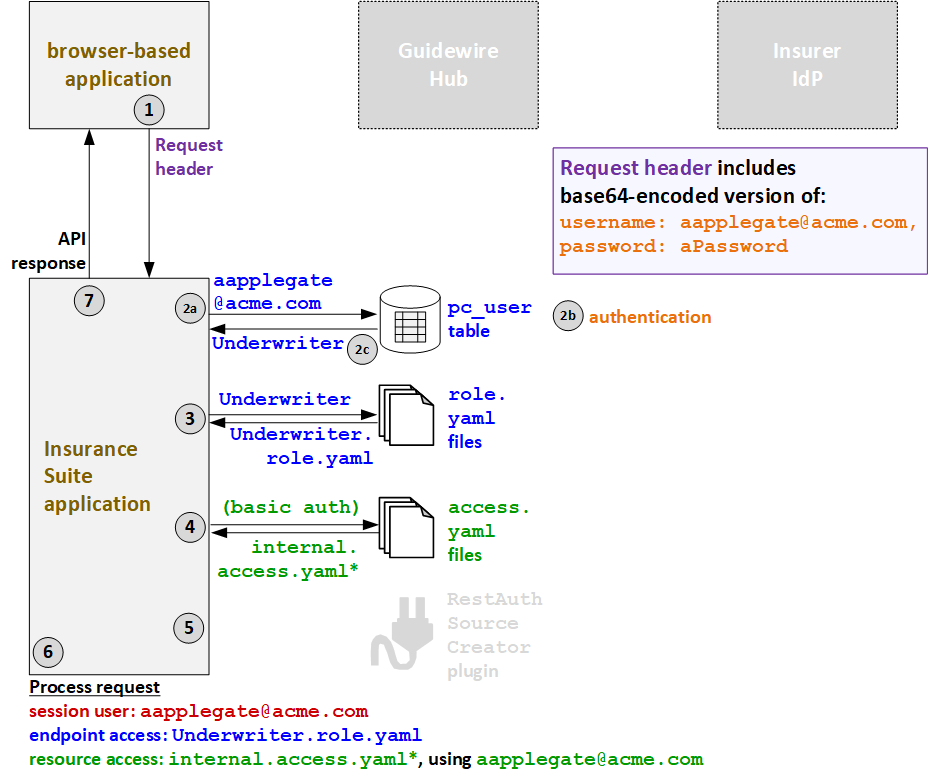

Beispielablauf für die Basisauthentifizierung

Das folgende Diagramm stellt den Austausch von Authentifizierungs- und Autorisierungsinformationen bei der Basisauthentifizierung dar. Die Farben stehen für Folgendes:

- Orange: Anmeldeinformationen

- Blau: Endpunktzugriffsinformationen

- Grün: Ressourcenzugriffsinformationen

- Rot: Proxy-Benutzer- und Sitzungsinformationen

Manchmal wird ein Wert an verschiedenen Stellen des Ablaufs verwendet, um verschiedene Zugriffsarten zu bestimmen. Diese Werte werden in den Flussdiagrammen mehrfach angezeigt, allerdings in unterschiedlichen Farben, um deutlich zu machen, wie der Wert an der Stelle im Prozess verwendet wird.

Im folgenden Beispiel wird ein API-Aufruf von Alice Applegate ausgelöst, einer internen Benutzerin, die eine browserbasierte Anwendung und Basisauthentifizierung verwendet.

- Wenn Alice einen API-Aufruf auslöst, sendet die aufrufende Anwendung die API-Anforderung an PolicyCenter. Der Anforderungsheader enthält eine Base64-codierte Version des Benutzernamens (

aapplegate@acme.com) und des Passworts (aPassword). - PolicyCenter authentifiziert den Benutzer und bestimmt den Endpunktzugriff.

- Ausgehend von dem Benutzernamen im Anforderungsheader (

aapplegate@acme.com) fragt PolicyCenter die Benutzertabelle ab. - PolicyCenter authentifiziert den Benutzer durch Überprüfung der Übereinstimmung von Benutzername und Kennwort.

- PolicyCenter antwortet mit den Benutzerrollen dieses Benutzers. Eine Rolle wird zurückgegeben:

Underwriter.

- Ausgehend von dem Benutzernamen im Anforderungsheader (

- Ausgehend von der zurückgegebenen Rolle wird die

Underwriter.role.yaml-API-Rollendatei verwendet, um den Endpunktzugriff zu definieren. - Als Nächstes bestimmt PolicyCenter die Ressourcenzugriffsstrategie. Da der Aufruf über eine Basisauthentifizierung läuft, gewährt PolicyCenter den Ressourcenzugriff, wie in der

internalaccess.yaml-Datei definiert. (* PolicyCenter beginnt mitinternal_ext-1.0.access.yaml, aber diese Datei verweist auf zusätzlicheaccess.yaml-Dateien, deren Namen mit „internal“ beginnen.) - Der Proxy-Benutzerzugriff ist für die Basisauthentifizierung nicht relevant.

- PolicyCenter verarbeitet die Anforderung.

- Der Sitzungsbenutzer ist der interne Benutzer:

aapplegate@acme.com. - Der Endpunktzugriff wird durch

Underwriter.role.yamldefiniert. - Der Ressourcenzugriff wird durch die

internalaccess.yaml-Datei mit der Ressourcenzugriffs-IDaapplegate@acme.comdefiniert.

- Der Sitzungsbenutzer ist der interne Benutzer:

- PolicyCenter stellt die Antwort auf den ersten Aufruf bereit.