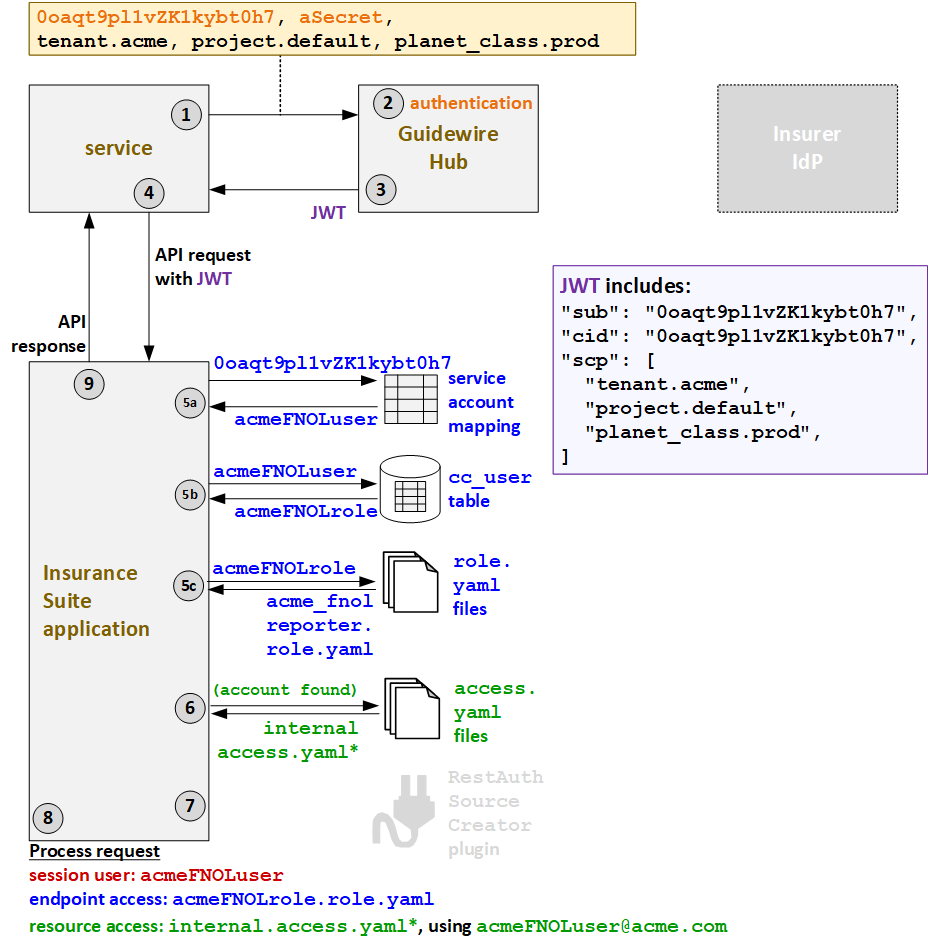

Beispielablauf für Services mit Servicekontozuordnung

Das folgende Diagramm veranschaulicht den Austausch von Authentifizierungs- und Autorisierungsinformationen für Services mit Servicekontozuordnung. Die Farben stehen für Folgendes:

- Orange: Anmeldeinformationen

- Blau: Endpunktzugriffsinformationen

- Grün: Ressourcenzugriffsinformationen

- Rot: Proxy-Benutzer- und Sitzungsinformationen

Einige Werte werden verwendet, um mehrere Zugriffsarten zu bestimmen. Diese Werte erscheinen zunächst in schwarz (wenn sie nicht für einen speziellen Zugriffstyp gelten) und dann später in einer oder mehreren bestimmten Farben (als Identifizierung des Werts, der zu diesem Zeitpunkt im Prozess für eine bestimmte Zugriffsart verwendet wird).

Im folgenden Beispiel wird ein API-Aufruf vom Acme FNOLReporter ausgelöst.

- Wenn FNOLReporter einen API-Aufruf auslöst, muss zuerst ein JWT vom Guidewire Hub angefordert werden. Die Anforderung des JWT umfasst die Client-ID (

0oaqt9pl1vZK1kybt0h7), das Geheimnis (aSecret) und zusätzliche Bereitstellungsinformationen (tenant.acme,project.default,planet_class.prod). - Guidewire Hub authentifiziert die Services basierend auf der Client-ID und dem Geheimnis.

- Guidewire Hub generiert ein JWT und sendet es an den Service. Dieses JWT enthält die Client-ID (

cid) und zusätzliche Bereitstellungsinformationen. - Der Service sendet die API-Anforderung zusammen mit dem JWT an ClaimCenter.

- ClaimCenter bestimmt den Endpunktzugriff.

- Zuerst führt ClaimCenter eine Suche durch, um die Client-ID (

0oaqt9pl1vZK1kybt0h7) einem Servicekontonamen (acmeFNOLuser) zuzuordnen. - Danach fragt ClaimCenter die Benutzerrollen ab, die dieser Kontoname hat. Eine Rolle wird zurückgegeben:

acme_fnolreporter. - Basierend auf der zurückgegebenen Rolle wird die

acme_fnolreporter.role.yaml-API-Rollendatei verwendet, um den Endpunktzugriff zu definieren.

- Zuerst führt ClaimCenter eine Suche durch, um die Client-ID (

- Als Nächstes bestimmt ClaimCenter die Ressourcenzugriffsstrategie. Basierend auf der Tatsache, dass ein gültiges Servicekonto gefunden wurde, gewährt ClaimCenter den Ressourcenzugriff wie in den

internalaccess.yaml-Dateien definiert. (* ClaimCenter beginnt mitinternal_ext-1.0.access.yaml, aber diese Datei verweist auf zusätzlicheaccess.yaml-Dateien, deren Namen mit „internal“ beginnen.) - Für Services mit Servicekontozuordnung ist der Proxy-Benutzerzugriff nicht relevant.

- ClaimCenter verarbeitet die Anforderung.

- Der Sitzungsbenutzer ist das Servicekonto:

acmeFNOLuser. - Der Endpunktzugriff wird durch die Datei

acme_fnolreporter.role.yamldefiniert. - Der Ressourcenzugriff wird durch die

internalaccess.yaml-Datei mit der Ressourcenzugriffs-IDacmeFNOLuserdefiniert.

- Der Sitzungsbenutzer ist das Servicekonto:

- ClaimCenter stellt die Antwort auf den ersten Aufruf bereit.